WordPress : une amplification des attaques par force brute

Aucun site web n’est infaillible, vous le savez déjà. Chaque jour des centaines de milliers de sites sont piratés et des données sont volées, exploitées par des pirates qui accèdent à des bases de données privées par force brute, une des plus vieilles méthodes de piratage qui existe encore sur le Net.

Parce que WordPress est populaire le CMS figure en première ligne parmi les blogs et les sites les plus ciblés par ces attaques. Il y a quelques jours des chercheurs de l’agence Sucuri ont découvert un cas atypique d’attaques par force brute.

Attaques via le protocole XML-RPC

Vers le printemps 2015 le site Ya-graphic.com a déjà été la cible d’attaques par force brute via le protocole XML-RPC. Résultat : c’est comme si le site était visé par une attaque par déni de service (DDoS). Dans un premier temps j’ai bloqué les accès à une adresse IP que j’ai trouvé dans les fichiers logs du site ; dans un secon temps j’ai désactivé le système XML-RPC. Ce dernier est installé et activé par défaut sur les CMS WordPress à partir de la version 3.5.

Notez qu’une attaque par force brute via le système XML-RPC de WordPress est devenue très courante depuis l’année dernière. D’après Daniel Cid, CTO chez Sucuri, l’utilisation du XML-RPC fonctionnerait plus rapidement et les tentatives de connexion seraient plus difficiles à détecter.

Si votre site est indisponible pendant quelques heures et si vous remarquez que l’instabilité se manifeste assez souvent, il se peut que ce soit une attaque par force brute. Il faut être réactif parce qu’un pirate peut exploiter votre site web comme bon lui semble une fois qu’il y a accès. Il peut défigurer votre site, accéder à vos données confidentielles ou celles des utilisateurs, etc. J’en dis plus dans cet article intitulé 3 plugins WordPress vulnérables…

Amplification des attaques par force brute

Comment se passe ce que Sucuri appelle « Brute Force Amplification attacks » ? Traditionnellement quand un pirate attaquait un site web par force brute, il devait exécuter 500 tentatives de connexion à un site pour essayer 500 combinaisons de mots de passe et identifiants. Chacune des tentatives envoyait une seule requête au serveur. Un site web protégé contre ces attaques pouvait bloquer de nouvelles tentatives d’intrusion en fixant une certaine limite de tentatives de connexion par exemple. Aujourd’hui le pirate est capable d’essayer 500 mots de passe en une attaque one shot. Autrement dit le pirate n’a besoin que d’une seule connexion au serveur pour essayer 500 mots de passe. L’attaque est donc devenue plus dangereuse puisque les chances d’intrusion sont multipliées.

Les pirates utilisent la méthode system.multicall pour essayer des centaines de mots de passe en une seule requête HTTP. Selon Sucuri ils seraient capables de contourner les outils de sécurité qui protègent les attaques par force brute traditionnelles.

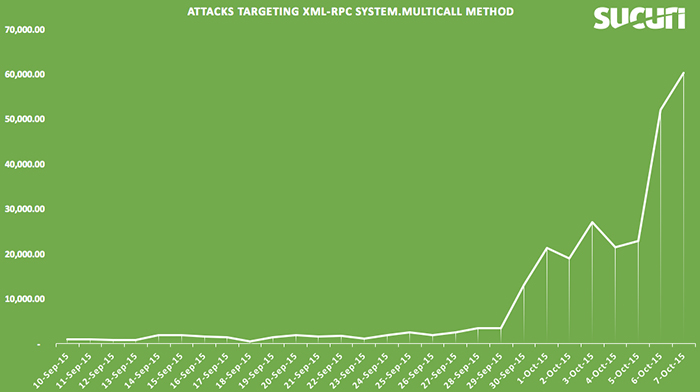

Graphique de Sucuri : attaques force brute via protocole XML-RPC WordPress 2015

L’image ci-dessus représente les attaques par force brute selon la méthode de ciblage system.multicall via le protocole XML-RPC. La première attaque de ce type a eu lieu le 10 septembre 2015. La méthode est devenue populaire en l’espace de quelques jours, surtout après le 29 septembre 2015 où on voit une croissance fulgurante du nombre d’attaques.

Comment protéger votre site ?

Des milliers, voire des millions de sites WordPress sont exposés à ce type d’attaque. Pour sortir de cette masse de sites vulnérables il est nécessaire de choisir un mot de passe fort et de bloquer les accès au XML-RPC de votre site WordPress. Si vous ne pouvez pas le faire, notamment parce que vous utilisez JetPack, utilisez un pare-feu applicatif pour monitorer les échecs d’authentification et bloquer les requêtes de system.multicall. Wordfence comme d’autres services permettent ces protections.

Je dois ajouter que la sauvegarde de votre base de données est une précaution à prendre. La sécurité de votre site WordPress est importante, cliquez sur le lien suivant pour souscrire au service de sécurité et de maintenance chez Ya-graphic : http://www.ya-graphic.com/wordpress/. Ce nouveau service que je propose est aussi idéal pour ceux qui gèrent un grand nombre de sites WordPress.