Piratage WordPress : Voici les risques en cas de site piraté

Votre site WordPress est peut-être piraté à votre insu. Ça peut durer plusieurs mois, voire des années, si vous ne faites pas les mises à jour de votre CMS, de vos plugins et de votre thème.

Savez-vous ce que vous risquez si vous négligez la sécurité de votre installation WordPress ? De manière générale les blogs spécialisés dans la sécurité mettent rarement en lumière les risques que vous encourrez en cas de plugin, thème ou CMS non mis à jour. Très souvent ce sont les vulnérabilités des plugins WordPress qui sont mises en avant.

Les conséquences d’un piratage WordPress

Notez qu’une attaque malveillante ouvre plusieurs possibilités pour le pirate, ça dépend de ses compétences et de ses objectifs.

Attaque par Injection SQL :

Cette attaque permet au pirate d’accéder au site mais aussi d’avoir tout le contrôle sur ledit site et la base de données. Vous imaginez ce qu’il peut faire : défigurer votre site, infecter l’ordinateur des visiteurs de votre site, voler, revendre ou détruire les données de votre base de données.

Phishing :

Avec une attaque par injection SQL le pirate peut récupérer des informations sensibles d’internautes. Il peut par exemple voler l’identifiant et le mot de passe de leur compte Google. Il y a un an les chercheurs de Sururi rapportaient que les internautes victimes recevaient un e-mail qui leur demandait de cliquer sur un lien d’authentification pour consulter un fichier Google Docs. Ils étaient ensuite conduits vers une fausse page de connexion, presque identique à celle de Google.

Notez que ce sont des sites WordPress piratés qui mettaient en ligne ces pages de phishing. Les pirates ont exploité des plugins vulnérables pour arriver à leurs fins. Des fichiers de phishing étaient cachés dans les répertoires “wp-includes” et “wp-content”, notamment dans des sous-dossiers difficilement repérables par des scanners de sécurité.

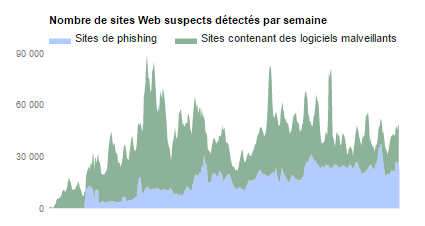

D’après Google Transparence des informations, en 2008 il y avait moins de 10 000 sites de phishing par semaine, en 2015 il y en a plus de 26 000. La tendance est donc à la hause depuis ces sept dernières années.

Sites de phishing – Google Transparence des informations

Attaque par code malveillant (malware) :

Des attaques permettent d’infecter un site et de rediriger les visiteurs vers une page d’atterrissage – landing page, en anglais – dont le but est d’infecter l’ordinateur des utilisateurs qui ne se doutent de rien. Je citerais “VisitorTracker” – nom trouvé par Sucuri – comme exemple de campagne malware. Les malwares sont des saloperies à éviter d’urgence. Ils sapent l’expérience utilisateurs de votre site ce qui pourrait être blacklisté par le moteur de recherche de Google. Il ne faut jamais laisser traîner des malwares dans votre site, ça peut être une catastrophe pour votre référencement (SEO) parce que Google peut désindexer vos pages web, voire blacklister votre domaine.

Google peut désindexer les pages web ou blacklister le domaine d'un site piraté. Cliquez pour tweeterAttaques par iFrames (malware) :

Le pirate peut intégrer un code malveillant dans un fichier .SWF – Adobe Flash – pour infecter des ordinateurs. Ledit fichier injecte le code sur les pages web de votre site via un iframe. Le code redirige ensuite le navigateur vers un malware qui infecte l’ordinateur des visiteurs de votre site. Ici aussi votre site WordPress risque d’être désindexé ou blacklisté par Google.

Vulnérabilités Remote Code Execution (RCE) et Remote File Inclusion (RFI) :

Des failles de sécurité trouvées dans des plugins permettent au pirate d’exécuter un code arbitraire afin d’installer une porte dérobée et de modifier le mot de passe des utilisateurs. Celle-ci permet au pirate de faire ce qu’il veut sur votre serveur web, par exemple lancer des attaques de type “Port scan”, via l’interface XML-RPC, effectuer des attaques DoS, envoyer des e-mails (SPAM) et faire du phishing.

Vulnérabilité “Object Injection” :

Le pirate peut faire un certain nombre de choses en exploitant cette vulnérabilité. Il peut télécharger le fichier ultra sensible “wp-config.php” qui contient les principales directives de configuration de votre site, comme les informations de connexion à votre base de données, ce qui lui permet un contrôle total sur votre site web ainsi que sur votre base de données.

En résumé…

Pour résumer un pirate peut soit détruire votre site, soit l’instrumentaliser pour lancer des opérations malveillantes et criminelles :

- défiguration de site (avec ou sans revendication),

- installation de malwares pour infecter des ordinateurs ou pour rediriger les visiteurs vers un autre site,

- installation de portes dérobées pour ensuite lancer des attaques DoS ou envoyer des e-mails (SPAM),

- vol, modification ou destruction de base de données,

- voler des informations bancaires,

- transformer votre site en site de phishing et voler des informations privées,

- casser votre référencement (SEO),

- salir votre e-réputation,

- usurper l’identité des membres de votre site.

Comment protéger son site ?

Il existe un certain nombre de solutions techniques pour sécuriser votre site WordPress, ci-dessous je vous donne cinq conseils faciles à appliquer. Faites intervenir un pro de la sécurité WordPress si vous avez des contraintes.

Conseil n°1 : un CMS WordPress c’est comme un ordinateur de bureau, son système doit être mis à jour quand une nouvelle version est disponible. Suivez les mises à jour de sécurité et installez-les sans attendre.

Conseil n°2 : si vous avez acheté votre thème WordPress chez une plateforme de thèmes premiums – donc payants -, il se peut que des plugins soient intégrés par défaut dans votre thème. Ces plugins là il faut aussi les mettre à jour. Faites bien attention parce qu’ils n’apparaissent peut-être pas dans l’espace qui liste les plugins installés. Une vérification régulière s’impose. De manière générale ne négligez jamais les mises à jour de vos plugins, notamment les patchs de sécurité.

Conseil n°3 : n’installez pas des thèmes WordPress et des plugins que vous trouvez chez des “blogueurs du dimanche” et des sites dont le directeur de publication est impossible à trouver. De manière générale n’utilisez des thèmes et des plugins que s’ils proviennent de sites web reconnus comme sites de confiance.

Conseil n°4 : votre mot de passe doit contenir au moins 8 caractères – lettres, chiffres et caractères pour renforcer la complexité. Il ne doit pas contenir un mot du dictionnaire, quelle que soit la langue. N’utilisez jamais le même mot de passe pour d’autres comptes et accès : FTP, base de données, compte Google, compte Paypal, etc.

Conseil n°5 : sauvegardez régulièrement votre site web et votre base de données – quand elle est propre, sinon ça sert à rien.

Sauvegardez régulièrement votre base de données #WordPress. Cliquez pour tweeter

Mister WordPress

21 novembre 2015 14 h 28 minTrès bon article sur la sécurité WordPress… certes, très technique, mais bien utile, pour le vocabulaire, pour quelqu’un comme moi. Il fallait bien brosser les différents types de piratages de WordPress.

Personnellement, j’ai déjà subit du hosted phishing avec WordPress (usurpation Google Docs justement), et du defacing avec DotClear.

Dans ce dernier cas, j’ai pris contact avec le hackeur qui avait laissé son adresse e-mail, et il m’a expliqué que DotClear, tout simplement, comportait beaucoup de failles de sécurité (on était ~ en 2005). Je n’utilisais aucun module, mais un DotClear pur, comme quoi un CMS, sans plugin peut très bien être vulnérable aux attaques.

Concernant le hack WordPress, je crois qu’ils ont exploité une faille d’une vieille version de Yoast SEO : un nouveau client que je venais tout juste de migrer sur mon serveur. Le temps d’effectuer la maintenance, le pirate avait déjà accès au compte CPanel que j’avais créé à mon client, ce salaud ! 🙂

La page de phishing était carrément hostée sur un sous-domaine que le pirate avait créé avec l’accès au CPanel ! Pas dans /wp-content/. T’imagines, il avait accès à tout (mysql, ftp, mails…) !

Je ne te raconte pas le travaille pour nettoyer dé-blacklister le site, et changer de mots de passe à plusieurs reprises, car elle revenait cette saloperie.

J’ai justement blogué sur le sujet cette semaine en m’adressant plutôt à un public moins « technicien » que le tient. Si tu veux le survoler (si tu as le temps), n’hésites pas à m’y laisser un commentaire pour me dire si éventuellement, un de mes conseils sécurité te choc ou te semble inadapté. Vu le travail documentaire que tu as fait sur le sujet, je suis persuadé que ça pourrait être le cas : http://www.mister-wp.com/plugin/securite/

Ça vaut aussi si tu vois un gros point que j’aurais oublié de citer, n’hésites pas ^_^

Je n’y parle que de WordPress.

Le CMS est abouti et plutôt bien sécurisé, mais les fonctionnalités se multiplient vite, et étant numéro 1 des CMS, il est encore plus exposé à la moindre petite opportunité d’accès à une faille.

Je suis agréablement surpris que plein de petits hébergeurs se mettent à protéger les fichiers wp-login.php, de base, de toutes les installations de leurs clients. Comme quoi, les attaques brute force bouffent bien des ressources. Je n’ai jamais bien compris pourquoi les pirates n’y allaient pas plus doucement pour taper sur ces fichiers. À quoi bon planter le site auquel on veut avoir accès ?

Beaucoup de techniciens eux-mêmes n’en sont pas conscients de ces attaques brute force. J’ai déjà reçu des critiques il y a quelques années de Webmasters m’insultant presque parce que j’avais mis un captcha à l’entrée d’un formulaire de connexion à l’espace membre WordPress. Aujourd’hui, JetPack fait pareil avec Brute Protect. Hum.

P.S. : j’adore le thème du « blogueur du dimanche ». Perso, pour mes clients, je ne choisis mes thèmes que parmi ceux qui sont développés par une « team ». +1 d’une personne.